Um sistema em Java, por si só, não é automaticamente protegido contra cracking. Java é uma linguagem que compila para bytecode, o que significa que o código é executado em uma máquina virtual (JVM), e isso o torna vulnerável a engenharia reversa. O bytecode pode ser descompilado com ferramentas relativamente acessíveis, permitindo que alguém veja e modifique o código original.

No entanto, existem técnicas que podem ajudar a dificultar a engenharia reversa e a modificação não autorizada, como:

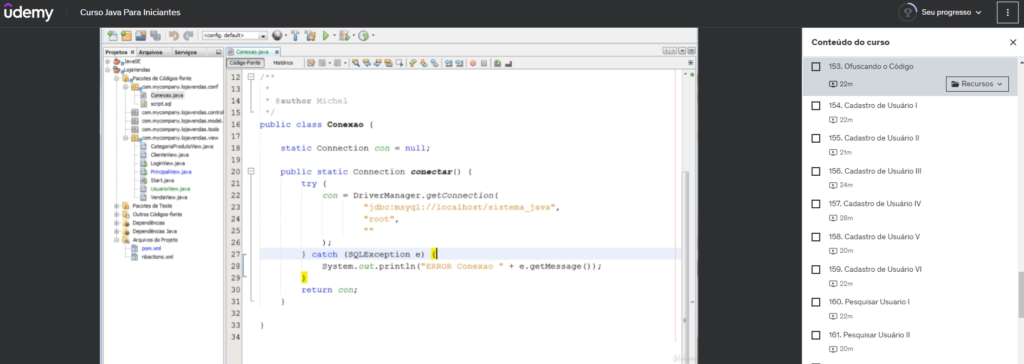

- Ofuscação de código: Ferramentas como ProGuard ou outros ofuscadores podem tornar o bytecode mais difícil de entender, embaralhando nomes de classes, métodos e variáveis.

- Licenciamento e verificação de assinatura: Implementar sistemas de licença, onde o código faz verificações de autenticação (como validação de chaves) contra um servidor, pode dificultar o uso não autorizado.

- Empacotamento nativo: Compilar o bytecode Java em executáveis nativos (através de ferramentas como GraalVM ou Excelsior JET) pode dificultar o processo de descompilação, já que o código resultante não será mais em bytecode Java.

- Proteção por hardware ou criptografia: Em casos mais avançados, pode-se usar mecanismos de criptografia para proteger partes sensíveis do código e verificar sua integridade, ou até integrar a proteção com dispositivos de hardware.

Apesar dessas proteções, nenhum software é totalmente invulnerável ao cracking. As medidas de segurança servem mais para elevar a dificuldade, tempo e esforço necessários para quebrar a proteção, dissuadindo a maioria dos atacantes.

Acesse o curso que tem uma aula de ofuscando o código.

Deixe um comentário